AWSを利用する時に誰もがAWSアカウントを作成します。

AWSアカウントを作成したら、AWSサービスをすぐに使い始めていいものなのでしょうか?

アカウント登録直後は、セキュリティやコスト管理の面でリスクがある状態です。そのため、以下の設定をすることが推奨されます。

- ルートアカウントのセキュリティ対策

- Cloud Trailを有効化する

- AWS請求レポートを有効化する

この記事ではAWSアカウントを作成したあと、設定すべきセキュリティ設定やコスト管理の方法を紹介したいと思います。

- セキュリティステータスの確認が以前はありましたが、IAMのダッシュボードが変更となったため、新規画面で修正をしました。

ルートアカウントのセキュリティ対策

ルートアカウントというのは管理者ユーザーのことでアカウント配下のAWSサービスに対して全ての操作権限を持ちます。そのため、このアカウントを不正に利用されると、多額の請求が届くなどの被害を被ることになります。AWSの公式においてもこのルートアカウントを日常的に利用することは推奨しておらず、用途に応じたIAMユーザーを作成して運用することを推奨しています。

ルートアカウントのMFAを有効化

MFAは、複数の認証手段を通じて、なりすましを防止することです。AWSにおいてもこのMFAの有効化は推奨されています。今回は仮想MFAデバイスを使って多要素認証の設定を行います。

赤枠の『MFA を有効』をクリックし、セキュリティ認証情報画面に遷移します。

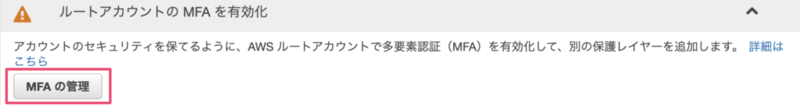

『ルートアカウントのMFAを有効化』から『MFAの管理』をクリックする

『多要素認証(MFA)』から『MFAの有効化』をクリックする

『MFAデバイスの管理』で『仮想MFAデバイス』を選択し『続行』をクリック

U2Fセキュリティーキーやその他ハードウェアMFAデバイスは物理的なデバイスが必要になります。

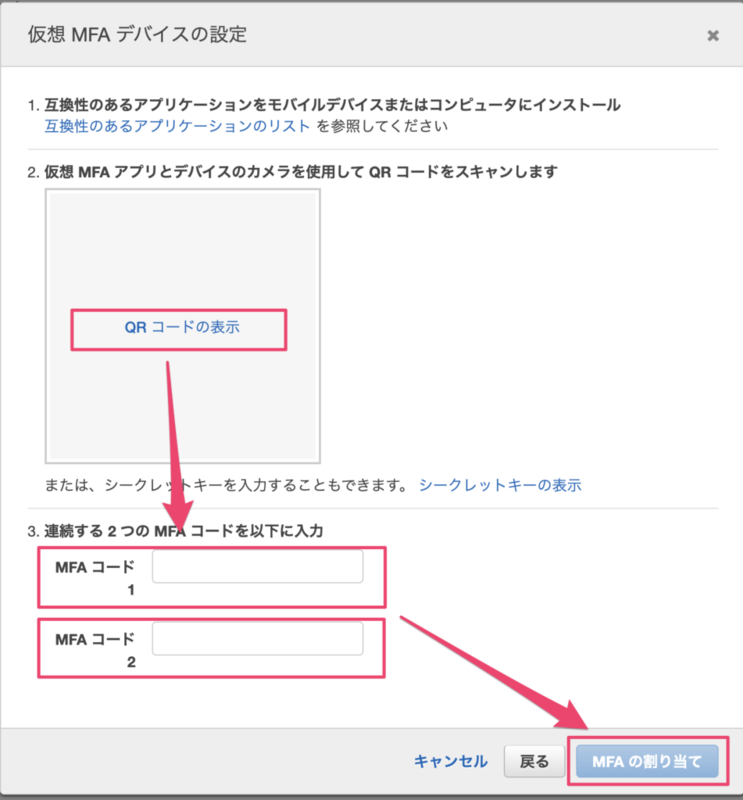

『仮想MFAデバイスの設定』でQRコードの表示をクリックし、QRコードを表示する。

それをGoogle Authenticatorなどのアプリで読み取る。読み取ったあとアプリ上に1回目に表示されるMFAコードと2回目に表示されるMFAコードを入力し、『MFAの割り当て』をクリック

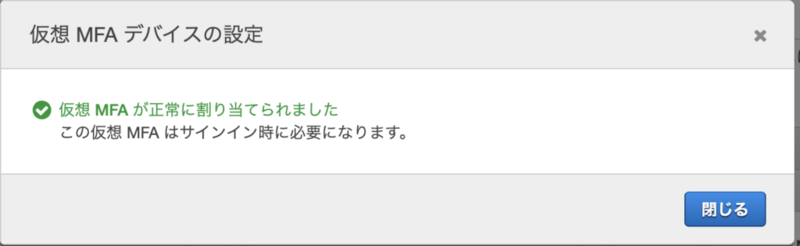

上記の画面が表示されたら完了です。『閉じる』をクリックして閉じましょう

IAM パスワードポリシーの適用

IAMユーザーのログインパスワードのポリシーを設定し、パスワードを推測されにくくします

赤枠の『アカウント設定』をクリック

『パスワードポリシーを変更する』をクリック

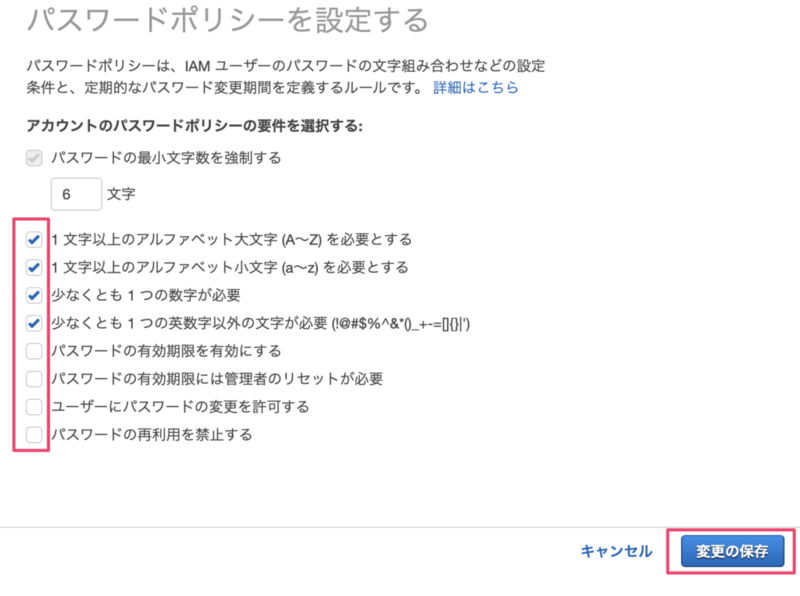

パスワードポリシーを設定し、『変更の保存』をクリックしてパスワードポリシーを設定

個々のIAMユーザー/グループの作成

AWSサービスを利用する場合は、ルートユーザーではなく権限を制限できるIAMユーザーを個々に作って利用するようにしましょう。またIAMユーザーに権限を付与するためにIAM Groupを作成して割り当てます

『ユーザー』をクリック

『ユーザー追加』をクリックしてユーザーを追加していきます

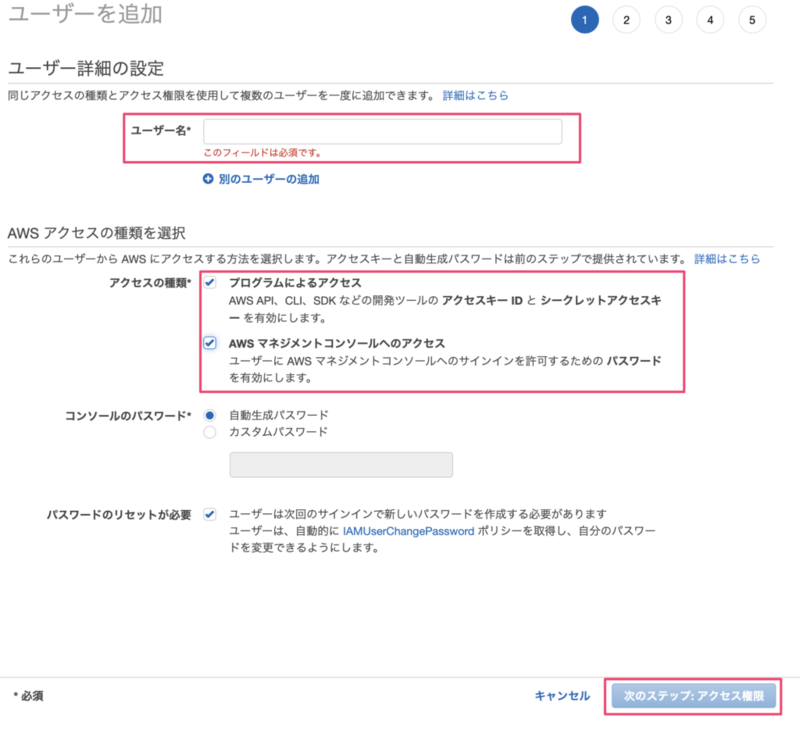

『ユーザー名』を入力、アクセス種類は必要に応じて選択してください。自身で管理するユーザーの場合は、カスタムパスワードでリセットのチェックは外しておいて良いでしょう。

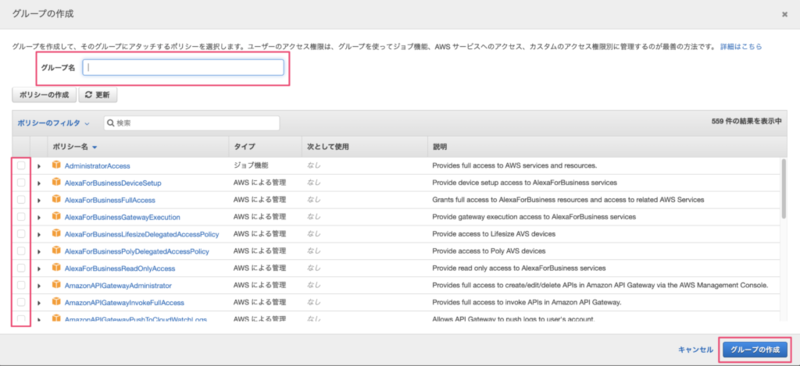

『グループの作成』をクリックしIAMグループを作成

『グループ名』を入力し、そのグループに適用するポリシーを選択肢、『グループ作成』をクリック

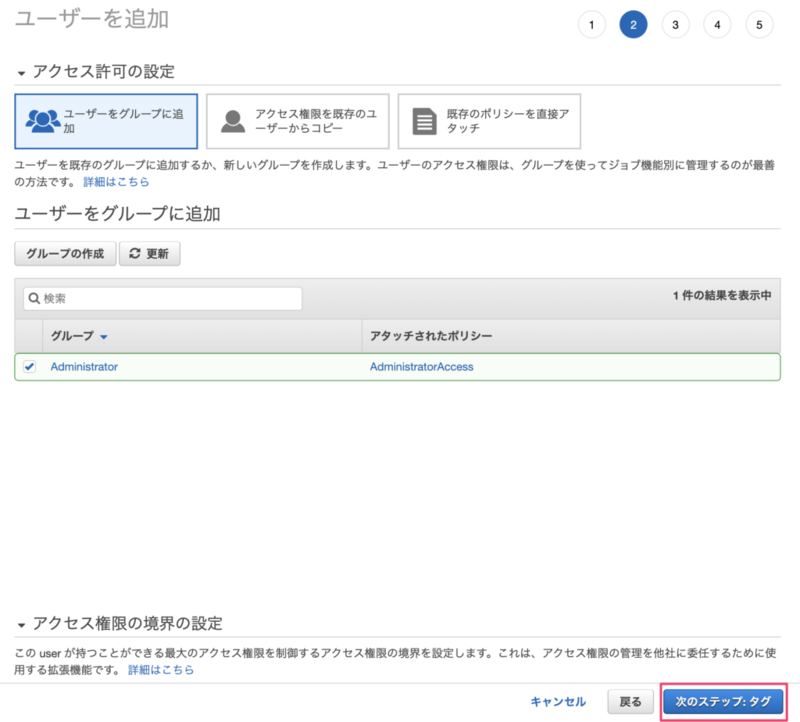

『次のステップ:タグ』をクリックし、タグを設定します。

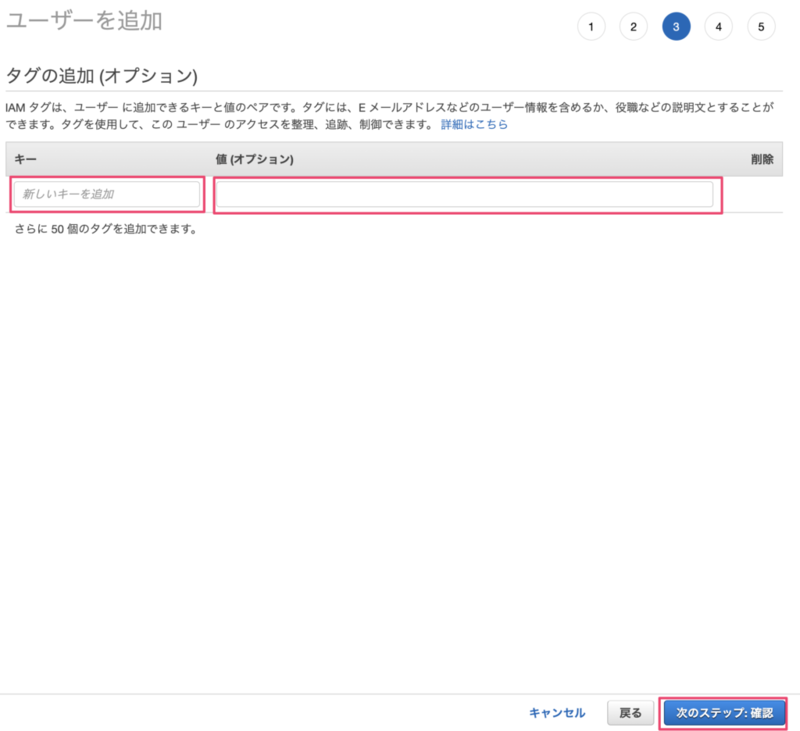

タグを設定し、『次のステップ:確認』をクリックします。

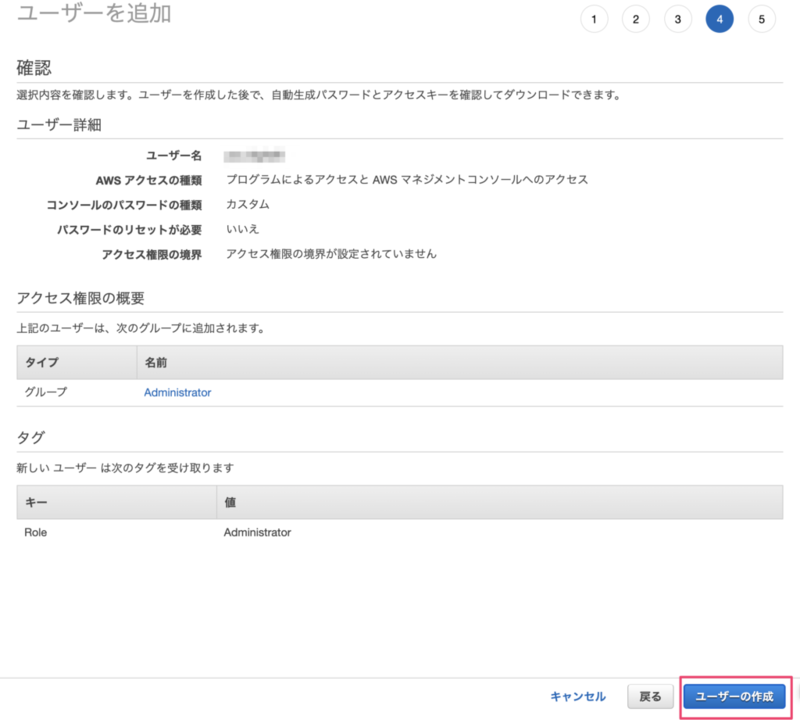

内容を確認し、『ユーザーの作成』をクリックし、IAMユーザーを作成します。

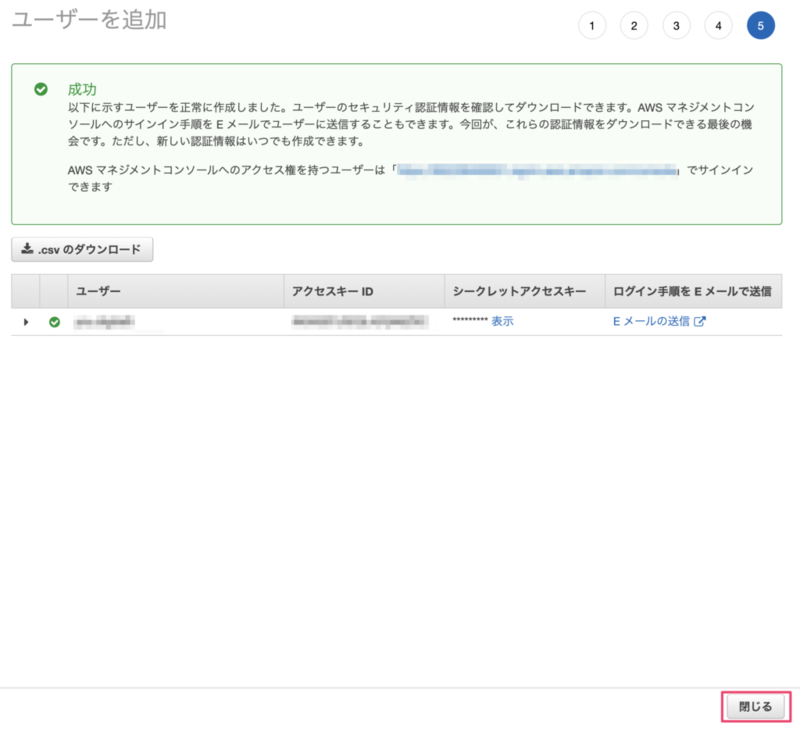

以上でIAMユーザーの作成完了です。

Cloud Trailを有効化する

CloudTrailを有効化することで、AWSアカウントに対して「誰が」「いつ」「何を」したのか確認することができるようになります。証跡を残すため、なにか問題があった時に後からその証跡を元に調査が容易になります。

また、ログを残す先はS3で、ログの確認はCloudwatchなどを使って証跡を確認します。

Cloud Trail を有効化する前に読んでください

CloudTrailを設定する際に『証跡』というものを作成します。CloudTrailのサービスは証跡1つであれば無料で利用可能です。しかし、作成した証跡はS3に保存されます。S3自体は使用量に応じて課金がされますのでご注意ください。

Cloud Trailの設定

Cloud Trailのダッシュボードの画面から『証跡』をクリック

Cloud Trailのダッシュボードの画面から『証跡の作成』をクリック

Cloud Trailの証跡属性の画面で『証跡名』・『ストレージの場所』・『SNS 通知の配信』・『新しい SNS トピックの作成』を設定し『次へ』をクリック

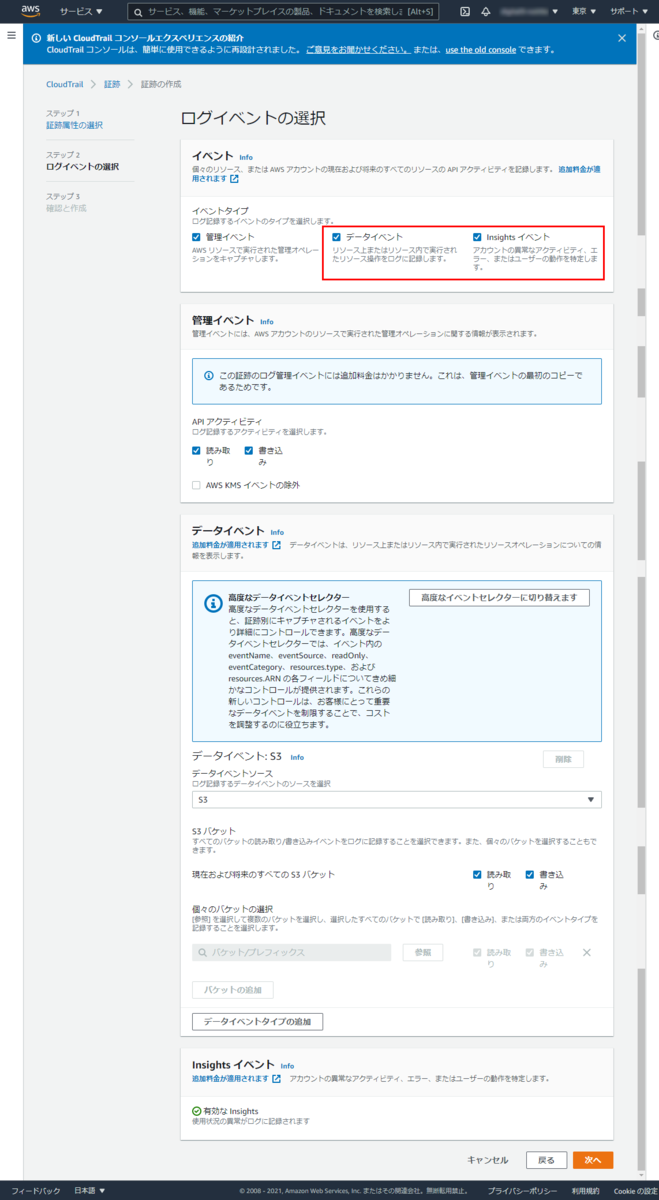

ログイベントの選択画面で『イベントタイプ』を全てチェックをを入れて『次へ』をクリックします。

確認と作成画面で内容を確認し、『証跡の作成』をクリックして完了となります。

今回の設定でS3バケットが作成されていると思います。対象のAWSアカウントで作業をするとこのバケット配下にログが作られていきますが、放置すると料金が発生しますので注意してください。

AWS請求レポートを有効化する

AWSの利用を続けていくと、使った分に応じて課金がされます。結果、請求時に予期せぬ金額になることもあります。それを防ぐためにこの請求レポートを有効化し、請求金額が高くなりすぎないようにコントロールすることが大切です。

請求レポートを有効にする前に

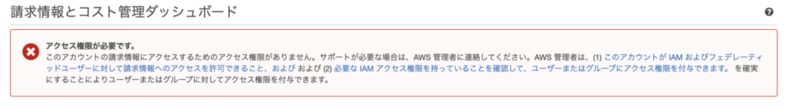

IMAユーザーで請求ダッシュボードを確認すると以下の画面のようにアクセス権限がないと言われることがあります。これは、デフォルトではIAMユーザーに請求ダッシュボードを閲覧する権限が与えられていないためです

ルートユーザーでIAMユーザーに権限を与える

ルートユーザーでログインをし、マイアカウントからIAMユーザーへの請求ダッシュボードの閲覧権限を付与することができます。

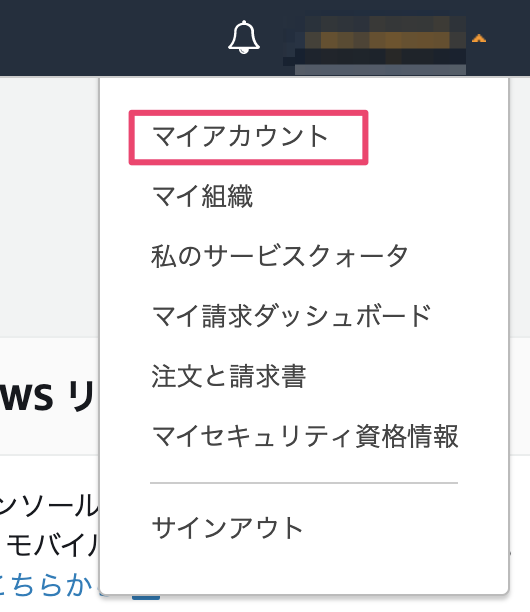

マイアカウントをクリック

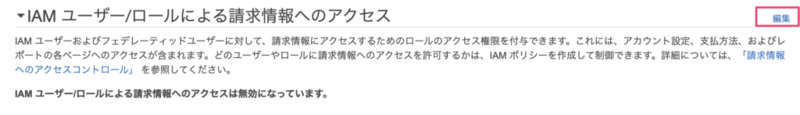

マイアカウント画面の中央部に『IAMユーザー/ロールによる請求情報へのアクセス』欄がありますので、『編集』をクリックします

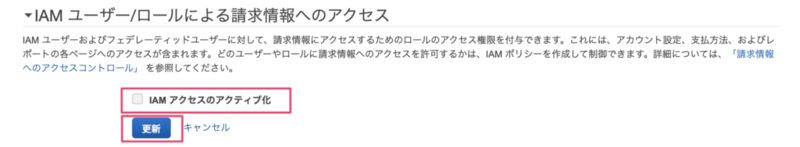

『IAMアクセスのアクティブ化』にチェックをつけて、『更新』をクリック

IAMユーザーでログインしなおし、請求ダッシュボードを開くと閲覧できるようになっています。

無料利用枠の請求アラームの設定

無料利用枠でAWSの学習をされている方も多いとおもいます。無料利用枠で使っていたと思っても知らずのうちの無料利用枠を超え手作業をする場合が発生するかもしれません。そのときに備えて、無料利用枠のアラート設定を行います。

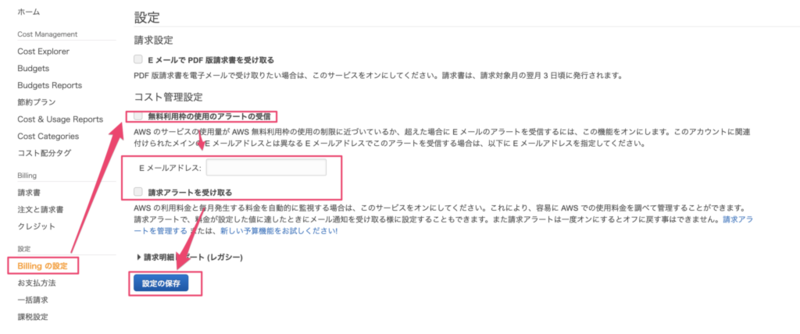

請求ダッシュボードの画面で『Billingの設定』をクリックし、無料利用枠のアラート受信を設定します。

Cloud Watchを使った請求アラートの設定

仕事で利用されている場合も、コスト管理はとても大切です。費用が大きくならないようにするために早めの検知が必要です。そのために、ここである一定金額を超えた場合に請求アラートのメールが送信されるように設定を行います。

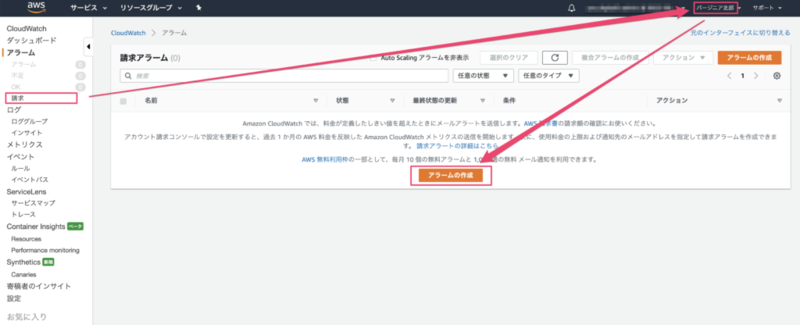

CloudWatchの請求アラートの画面を表示し、アラームの作成をクリック

※リージョンがバージニア北部になっているか確認してください

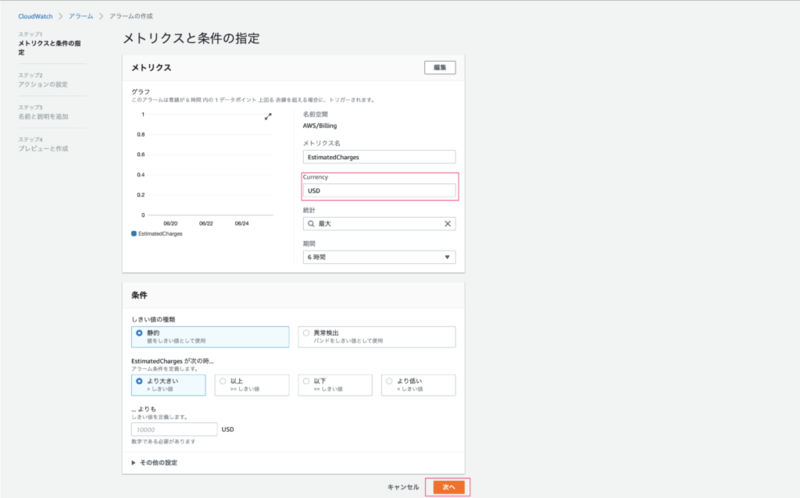

メトリクスの条件の画面でしきい値を設定します。気をつけたいのはCurrencyの部分で

日本円で設定する場合は『JP』と記載してください

アクション設定の画面で通知方法を設定します。通知はSNSのサービスを使って通知を行います。『新しいトピックの作成』を選択して通知先を設定します。

アラーム名を識別する名前を設定し、『次へ』をクリックしアラームを作成します。

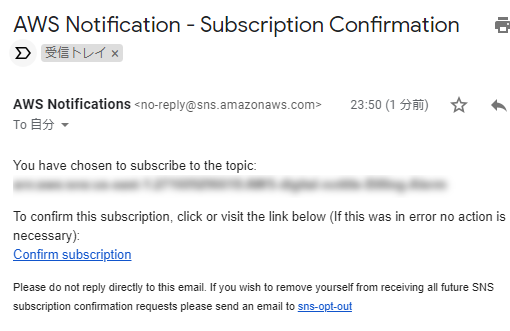

上記のようなメールが設定したメールアドレスに届いているかと思います。『Confirm subscription』をクリックして設定完了となります。

Cost Explorerの有効化

AWSの利用状況を可視化/分析できるサービスです。 サービス毎のコストや月ごとのコストの推移を確認できます。Cost Explorerの有効化は以下の画面で設定できます

請求ダッシュボードのCost Explorerの画面で『コストエクスプローラーを有効化』をクリックして有効化します

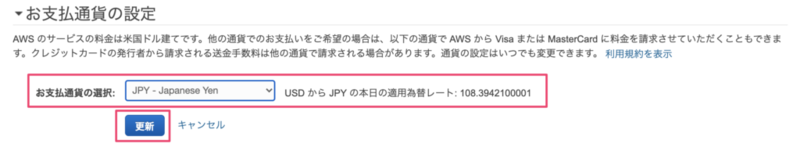

支払い通貨の変更(USD→JPY)

支払い通貨はデフォルトはUSドルでの支払いがデフォルトです。日本円に変更することで外貨取扱手数料に相当する費用を削減することが可能です。ただし、AWSがドルベースでの請求になることは変わりません。そのため請求時点のレートでの請求額はきまります。

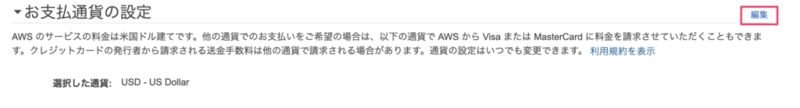

アカウント設定画面のお支払通貨の設定欄の『編集』をクリック

『お支払通貨の選択』で『JPY』を選択し、『更新』ボタンをクリック

まとめ

AWSアカウントを作成した後は、ルートアカウントのセキュリティとコスト管理の対策はしっかりやりましょう。他にも設定しないといけないことがあれば、追記していきたいと思います。安全なAWS利用を心がけていきましょう。

最後まで読んでいただきありがとうございました。